เขียนโดย ChandlerZ, Foresight News

เมื่อวันที่ 9 กรกฎาคม ระบบ V1 ของแพลตฟอร์มการซื้อขายแบบกระจายศูนย์ GMX ถูกโจมตีบนเครือข่าย Arbitrum ผู้โจมตีใช้ช่องโหว่ในสัญญาเพื่อโอนสินทรัพย์มูลค่าประมาณ 42 ล้านดอลลาร์จากกลุ่มสภาพคล่องของ GLP นับจากนั้น GMX ได้ระงับการซื้อขายบนแพลตฟอร์มและปิดกั้นฟังก์ชันการสร้างและแลกของ GLP การโจมตีนี้ไม่ส่งผลกระทบต่อระบบ V2 หรือโทเค็นดั้งเดิมของ GMX แต่เหตุการณ์นี้ได้จุดประกายให้เกิดการถกเถียงเกี่ยวกับกลไกการจัดการสินทรัพย์ภายในโปรโตคอล DeFi อีกครั้ง

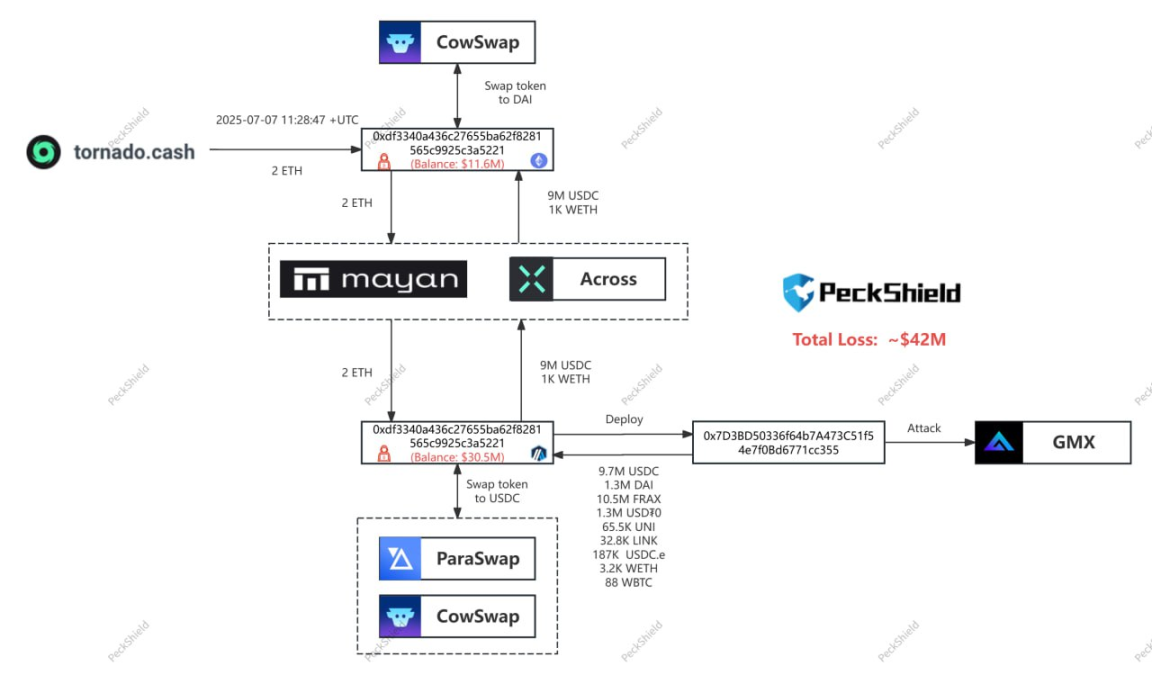

กระบวนการโจมตีและการไหลเวียนของเงินทุน

การวิเคราะห์โดยบริษัทรักษาความปลอดภัย PeckShield และ SlowMist แสดงให้เห็นว่าผู้โจมตีได้ใช้ประโยชน์จากข้อบกพร่องในตรรกะการประมวลผล AUM ของ GMX V1 ข้อบกพร่องนี้ทำให้สัญญาอัปเดตราคาเฉลี่ยทั่วโลกทันทีหลังจากเปิดสถานะขาย ผู้โจมตีใช้สิ่งนี้เพื่อสร้างเส้นทางการดำเนินการแบบมีทิศทางเพื่อบรรลุการจัดการราคาโทเค็นและการแลกรับแบบอาร์บิทราจ

ผู้โจมตีได้โอนสินทรัพย์มูลค่าประมาณ 9.65 ล้านดอลลาร์จาก Arbitrum ไปยัง Ethereum แล้วแปลงเป็น DAI และ ETH เงินทุนบางส่วนไหลเข้าสู่โปรโตคอลผสมสกุลเงิน Tornado Cash สินทรัพย์ที่เหลืออีกประมาณ 32 ล้านดอลลาร์ยังคงอยู่ในเครือข่าย Arbitrum ซึ่งเกี่ยวข้องกับโทเค็นต่างๆ เช่น FRAX, wBTC และ DAI

หลังเหตุการณ์ GMX ได้โทรไปยังที่อยู่ของแฮ็กเกอร์บนเครือข่าย เพื่อขอคืนเงิน 90% และเสนอค่าตอบแทน 10% ของ White Hat ข้อมูลล่าสุดของเครือข่ายระบุว่าแฮ็กเกอร์ GMX ได้แลกเปลี่ยนสินทรัพย์ที่ถูกขโมยจากพูล GMX V1 เป็น ETH

สินทรัพย์ที่ถูกแฮ็กเกอร์ขโมยไป ได้แก่ WBTC/WETH/UNI/FRAX/LINK/USDC/USDT ปัจจุบันสินทรัพย์ทั้งหมดยกเว้น FRAX ถูกขายไปในราคา 11,700 ETH (ประมาณ 32.33 ล้านดอลลาร์สหรัฐ) และเก็บไว้ในกระเป๋าเงิน 4 ใบ ดังนั้นแฮ็กเกอร์ GMX จึงถือครอง 11,700 ETH (ประมาณ 32.33 ล้านดอลลาร์สหรัฐ) และ FRAX 10.495 ล้านในกระเป๋าเงิน 5 ใบ ซึ่งมีมูลค่าประมาณ 42.8 ล้านดอลลาร์สหรัฐ

ยูจินวิเคราะห์ว่าการกระทำของแฮกเกอร์น่าจะหมายความว่าพวกเขาปฏิเสธข้อเสนอของโครงการ GMX ที่จะชำระคืนสินทรัพย์และรับค่าตอบแทนหมวกขาว 10%

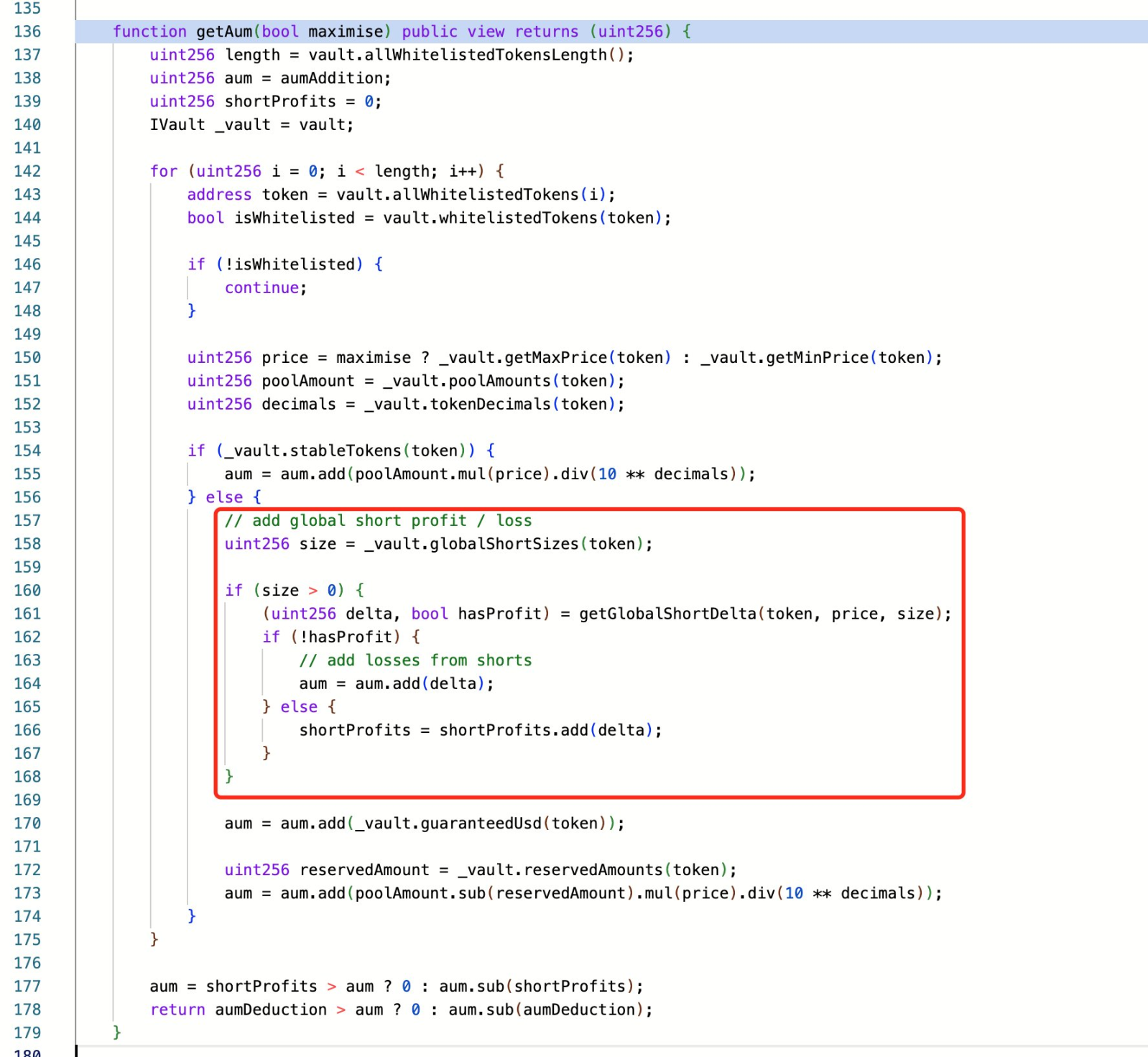

ข้อบกพร่องในตรรกะของสัญญา

บริษัทรักษาความปลอดภัยชี้ให้เห็นว่าผู้โจมตีไม่ได้พึ่งการเข้าถึงสัญญาโดยไม่ได้รับอนุญาตหรือการข้ามการควบคุมการอนุญาต แต่ใช้งานฟังก์ชันโดยตรงตามตรรกะที่คาดหวังและใช้ความแตกต่างของเวลาในการอัปเดตสถานะเพื่อเรียกใช้ฟังก์ชันซ้ำๆ ในระหว่างช่วงการดำเนินการ ซึ่งถือเป็นการดำเนินการเข้าซ้ำแบบทั่วไป

SlowMist กล่าวว่าสาเหตุของการโจมตีคือข้อบกพร่องในการออกแบบใน GMX เวอร์ชัน 1 การดำเนินการ Short Position จะอัปเดตราคาเฉลี่ยของ Short ทั่วโลก (globalShortAveragePrices) ทันที ซึ่งส่งผลกระทบโดยตรงต่อการคำนวณ Asset Management Scale (AUM) ส่งผลให้เกิดการบิดเบือนราคาโทเค็น GLP ผู้โจมตีใช้ประโยชน์จากช่องโหว่ในการออกแบบนี้โดยใช้ฟังก์ชัน "timelock.enableLeverage" ของ Keeper ในระหว่างการดำเนินการสั่งซื้อ (ซึ่งเป็นข้อกำหนดเบื้องต้นสำหรับการสร้าง Short Position จำนวนมาก) ด้วยการโจมตีแบบ Reentrancy ผู้โจมตีสามารถสร้าง Short Position จำนวนมากได้สำเร็จ บิดเบือนราคาเฉลี่ยทั่วโลก เพิ่มราคา GLP ขึ้นอย่างไม่เป็นธรรมในธุรกรรมเดียว และทำกำไรจากการดำเนินการไถ่ถอน

การโจมตีประเภทนี้ไม่ใช่ครั้งแรกที่ปรากฏในโครงการ DeFi เมื่อสัญญาจัดการการอัปเดตยอดคงเหลือหรือสถานะที่ล่าช้ากว่าการสร้างหรือไถ่ถอนสินทรัพย์ สถานะที่ไม่สอดคล้องกันในระยะสั้นอาจถูกเปิดเผย ซึ่งทำให้ผู้โจมตีสามารถสร้างเส้นทางการดำเนินการและดึงสินทรัพย์ที่ไม่มีหลักประกันออกมาได้

GMX V1 ใช้การออกแบบกองทุนรวม (shared fund pool) โดยมีสินทรัพย์ของผู้ใช้หลายรายรวมกันเป็นคลังข้อมูลเดียว และข้อมูลบัญชีและสถานะสภาพคล่องจะถูกควบคุมโดยสัญญา GLP คือโทเค็น LP ตัวแทนของกองทุนรวม และราคาและอัตราแลกเปลี่ยนจะถูกคำนวณแบบไดนามิกโดยใช้ข้อมูลบนเครือข่ายและตรรกะของสัญญา ระบบโทเค็นสังเคราะห์ประเภทนี้มีความเสี่ยงที่สังเกตได้ เช่น การขยายพื้นที่อาร์บิทราจ การสร้างพื้นที่การจัดการ และความล่าช้าของสถานะระหว่างการเรียก

การตอบสนองอย่างเป็นทางการ

เจ้าหน้าที่ GMX ออกแถลงการณ์อย่างรวดเร็วหลังการโจมตี โดยระบุว่าการโจมตีครั้งนี้ส่งผลกระทบต่อระบบ V1 และกองทุนรวม GLP เท่านั้น ส่วน GMX V2 โทเค็นพื้นฐาน และตลาดอื่นๆ ไม่ได้รับผลกระทบ เพื่อป้องกันการโจมตีที่อาจเกิดขึ้นในภายหลัง ทีมงานได้ระงับการซื้อขายบน V1 และปิดใช้งานฟังก์ชันการสร้างและไถ่ถอน GLP บน Arbitrum และ Avalanche

ทีมงานยังระบุด้วยว่า จุดมุ่งหมายปัจจุบันคือการฟื้นฟูความปลอดภัยในการปฏิบัติงานและตรวจสอบกลไกภายในของสัญญา ระบบ V2 ไม่ได้สืบทอดโครงสร้างเชิงตรรกะของ V1 และใช้กลไกการหักบัญชี การเสนอราคา และการประมวลผลสถานะที่แตกต่างกัน ซึ่งมีความเสี่ยงที่จำกัด

โทเค็น GMX ร่วงลงกว่า 17% ภายใน 24 ชั่วโมงหลังการโจมตี จากประมาณ 14.42 ดอลลาร์สหรัฐฯ เหลือ 10.3 ดอลลาร์สหรัฐฯ และฟื้นตัวเล็กน้อยมาอยู่ที่ 11.78 ดอลลาร์สหรัฐฯ ก่อนเกิดเหตุการณ์ ปริมาณธุรกรรมรวมของ GMX สูงกว่า 3.05 หมื่นล้านดอลลาร์สหรัฐฯ โดยมีผู้ใช้ลงทะเบียนมากกว่า 710,000 ราย และมีอัตราผลตอบแทนแบบเปิด (Open Interest) มากกว่า 229 ล้านดอลลาร์สหรัฐฯ

ความปลอดภัยของสินทรัพย์ Crypto ยังคงอยู่ภายใต้แรงกดดัน

การโจมตี GMX ไม่ใช่กรณีเดียว นับตั้งแต่ปี 2568 อุตสาหกรรมคริปโทเคอร์เรนซีได้รับความเสียหายจากการโจมตีของแฮ็กเกอร์มากกว่าช่วงเวลาเดียวกันของปีก่อน แม้ว่าจำนวนเหตุการณ์จะลดลงในไตรมาสที่สอง แต่ก็ไม่ได้หมายความว่าความเสี่ยงจะลดลง รายงานของ CertiK ชี้ให้เห็นว่าในช่วงครึ่งแรกของปี 2568 มูลค่าความเสียหายทั้งหมดที่เกิดจากแฮ็กเกอร์ การหลอกลวง และช่องโหว่ของระบบมีมูลค่าสูงกว่า 2.47 พันล้านดอลลาร์สหรัฐ เพิ่มขึ้นเกือบ 3% เมื่อเทียบเป็นรายปี จากมูลค่า 2.4 พันล้านดอลลาร์สหรัฐที่ถูกขโมยไปในปี 2567 การโจรกรรมกระเป๋าเงินเย็น Bybit ขนาดใหญ่สองครั้งและการแฮ็ก Cetus DEX ทำให้เกิดความเสียหายรวม 1.78 พันล้านดอลลาร์สหรัฐ ซึ่งคิดเป็นส่วนใหญ่ของความเสียหายทั้งหมด การโจรกรรมขนาดใหญ่แบบรวมศูนย์นี้แสดงให้เห็นว่าสินทรัพย์มูลค่าสูงยังคงขาดกลไกการแยกส่วนและกลไกการซ้ำซ้อนที่เพียงพอ และช่องโหว่ของการออกแบบแพลตฟอร์มยังไม่ได้รับการแก้ไขอย่างมีประสิทธิภาพ

ในบรรดาประเภทของการโจมตี การบุกรุกกระเป๋าสตางค์ก่อให้เกิดความสูญเสียทางเศรษฐกิจที่ร้ายแรงที่สุด ในช่วงครึ่งปีแรก มีเหตุการณ์ที่เกี่ยวข้องกัน 34 ครั้ง ส่งผลให้มีการถ่ายโอนสินทรัพย์มูลค่าประมาณ 1.7 พันล้านดอลลาร์สหรัฐ เมื่อเทียบกับการโจมตีช่องโหว่ที่ซับซ้อนทางเทคนิคแล้ว การโจมตีกระเป๋าสตางค์ส่วนใหญ่มักกระทำผ่านวิศวกรรมสังคม ลิงก์ฟิชชิ่ง หรือการหลอกลวงขออนุญาต ซึ่งมีอุปสรรคทางเทคนิคต่ำกว่าแต่มีความเสียหายรุนแรงมาก แฮกเกอร์มีแนวโน้มที่จะกำหนดเป้าหมายที่ทางเข้าสินทรัพย์บนเครื่องปลายทางของผู้ใช้มากขึ้น โดยเฉพาะอย่างยิ่งในสถานการณ์ที่ไม่ได้เปิดใช้งานการยืนยันตัวตนแบบหลายปัจจัย หรือมีการใช้กระเป๋าสตางค์แบบฮอตวอลเล็ต

ในขณะเดียวกัน การโจมตีแบบฟิชชิงยังคงเติบโตอย่างรวดเร็ว จนกลายเป็นช่องทางที่มีจำนวนเหตุการณ์เกิดขึ้นมากที่สุด มีรายงานการโจมตีแบบฟิชชิงรวม 132 ครั้งในช่วงครึ่งปีแรก สร้างความสูญเสียรวม 410 ล้านดอลลาร์สหรัฐ ผู้โจมตีใช้เว็บเพจปลอม อินเทอร์เฟซการโต้ตอบสัญญา หรือกระบวนการยืนยันธุรกรรมปลอม เพื่อหลอกล่อผู้ใช้ให้ทำผิดพลาดและขโมยคีย์ส่วนตัวหรือสิทธิ์การอนุญาต ผู้โจมตีกำลังปรับกลยุทธ์อย่างต่อเนื่องเพื่อทำให้พฤติกรรมฟิชชิงยากต่อการระบุ การรับรู้ความปลอดภัยฝั่งผู้ใช้และอุปกรณ์เครื่องมือต่างๆ กลายเป็นแนวป้องกันสำคัญ

ความคิดเห็นทั้งหมด